27/09/2014

Shellshock Bash Vulnerability Identified in VPS

I was informed by DigitalOcean that the Shellshock, with “破壳” named in Chinese, were identified in most of the Unix-alike systems. Well, it had raised my concerns when I read an article from Chinese sources yesterday so I’ve already patched the system and it is safe for 2 of my major VPS.

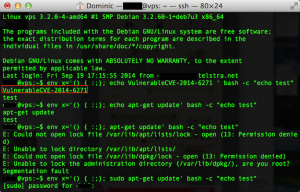

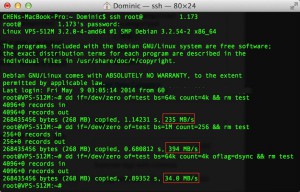

Vulnerability Identification: when I logged into the VPS shell, I used the command below:

env x='() { :;}; echo VulnerableCVE-2014-6271 ‘ bash -c “echo test”

If the VPS shell returned two lines of information, it means that system is vulnerable for this security issue.

VulnerableCVE-2014-6271

test

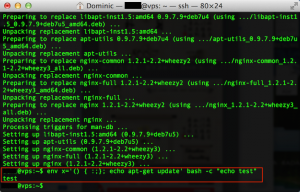

Applying Patches: it is really easy for applying security patches for this security issue, just run:

sudo apt-get update

sudo apt-get upgrade

and you are DONE!

Double check if we have a worry-free bash program:

15/10/2014

Website Anti-bruceforce + Fightback to Hackers 网站安全加固,还击黑客穷举行为

By dch1 in Just Notes, Web Log No Comments

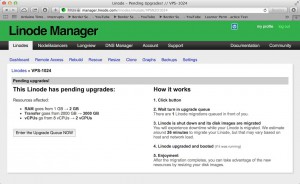

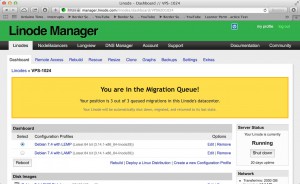

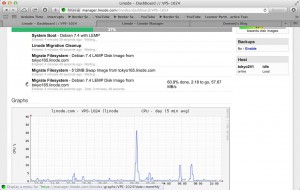

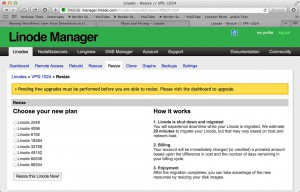

自从Linode前一个主机由于稳定性不佳导致整体迁移之后,这几天主机负载始终不正常,CPU图忽上忽下并且网站有异常流量,这就不得不让我关注网站是否除了情况(被注入?被攻击?还是搜索引擎收录?)。

主机没有装备控制面板,所以没办法,只好动手翻日志,看到了以下的内容:

原来是……近几天有人不断穷举我网站的密码啊,什么时候网站有此等知名度了,成为了某些人的眼中钉?

既然穷举,那我就装个插件吧,插件名叫做“Login Lockdown”,支持目前的Wordpress 4.0最新版本。谁知刚装完还没来得及测试,就发现了一个蠢蠢欲动的攻击者(PS:你运气真不好,今天被我盯上了,后文会说)。

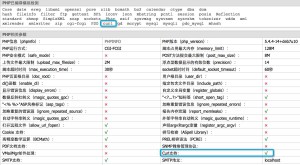

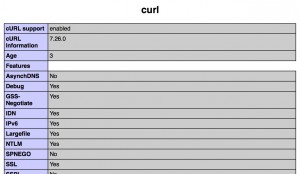

这个IP地址显示是在泰国,我一般会随意看下这个IP是不是运行有其他服务,因为如果攻击者是租用的主机,那很可能该IP还运行有其他服务。我很意外的发现:

啥时候泰国也用上光纤了,这和我家里的登陆界面差不多啊(不过为什么内部管理界面可以直接访问到?)

可用用户名一般是user/user,确实可以登陆但权限不足!但admin/admin之类的组合不能用,看来是改了密码。

网上搜索一下,国内有相关资料显示admin账户的密码有可能会被篡改,所以我只好按照网上的方法查找密码。

我们先telnet一下,居然可以用!然后输入网站上给的一组用户名密码:root/Zte521,然后按照网站上的说明输入:

网站返回以下信息:

Oh Yeah! 果然返回了明文用户名和密码,一共系统就两组账户,一个admin/5624j0243,一个user/user。

剩下的不用多说了,直捣虎穴。

还是中文的,不用谷歌翻译了……剩下的不用我多说了。

总结 – Summary Time:

1. 互联网安全时刻要重视,如果自己的安全防护都做不好,何来攻击别人?

2. 保证网站的安全运行是IT从业人员的职责(升华够快,转眼怎么就成从业人员了……),Wordpress虽然是知名CMS系统,但安全防护也要做好,尤其是要定时升级,定期备份,定期监测系统信息。建议安装一些验证码登陆控件或者登录保护控件。